Auditoría de Ciberseguridad

Ciberseguridad gestionada

Auditoría de Ciberseguridad y Pentesting para empresas de cualquier tamaño .

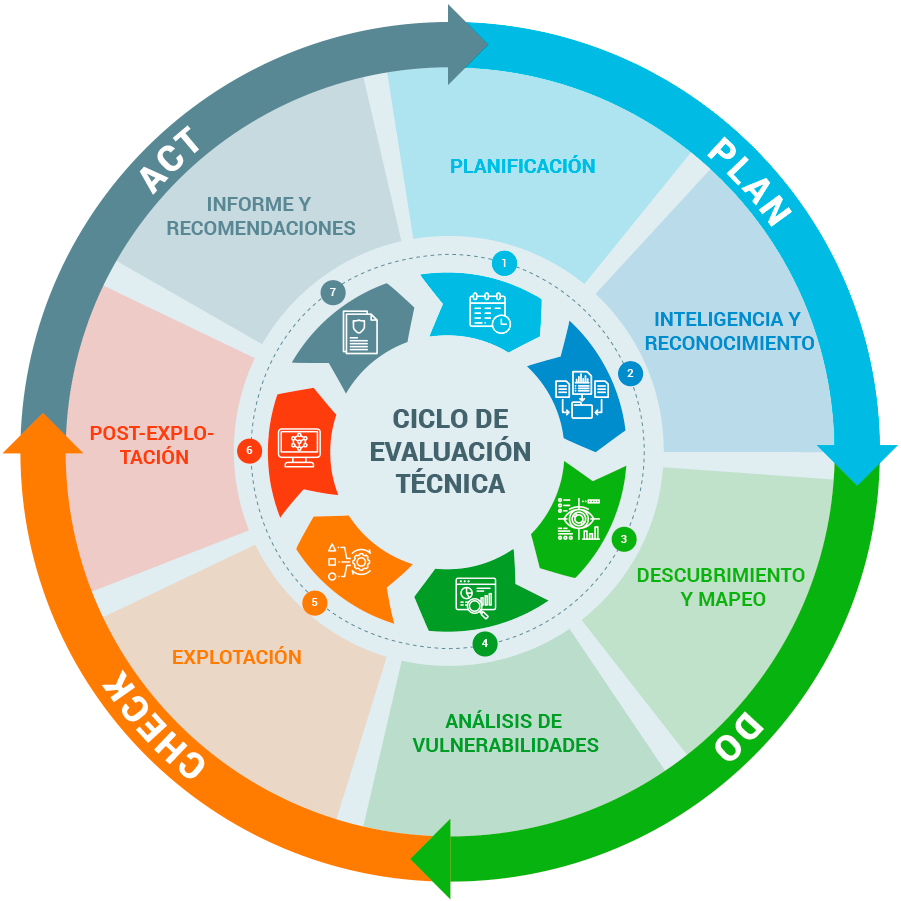

DESCARGA DOCUMENTO TÉCNICOServicios de Ciberseguridad gestionada, auditorías en ciberseguridad y Pentesting, con el fin de identificar, analizar y visibilizar amenazas latentes o activas. Aplicamos metodologías certificadas y marcos de trabajo rigurosos que permiten a nuestros clientes dimensionar sus riesgos y fortalecer su postura de ciberseguridad.

Objetivos de Auditoría de Ciberseguridad

- Proporcionar una visión detallada del estado actual de la seguridad perimetral e interna.

- Identificar brechas de seguridad que podrían ser explotadas por agentes de amenaza.

- Evaluar la capacidad de detección y respuesta ante ataques simulados.

- Recomendar medidas correctivas para fortalecer la postura de seguridad de la organización.

Beneficios Clave

Visibilidad, control y acción frente a las amenazas digitales.

Evaluación detallada del entorno de seguridad actual.

Identificación temprana de vulnerabilidades críticas.

Recomendaciones estratégicas para mitigar riesgos.

Cumplimiento normativo y alineación con buenas prácticas globales.

Modalidades de Auditorías

Auditoría de Seguridad Web y Pentesting de Aplicaciones

Auditoría de Vulnerabilidades de Red y Pentesting Whitebox/Blackbox

Análisis de Código Fuente

Evaluación de Seguridad en Active Directory

Modalidades de Ejecución

Ofrecemos distintos enfoques metodológicos en función del contexto, objetivos y necesidades del cliente:

White Box

El auditor tiene acceso completo a la información interna del sistema, incluyendo el código fuente y la arquitectura. Simula un ataque con conocimiento interno completo.

Grey Box

Exploración completa del entorno, sin delimitaciones específicas, abarcando todos los componentes accesibles.

Black Box

Simulación de un atacante externo que opera exclusivamente con información pública, sin conocimiento previo de la infraestructura.

Informes de Auditorías

- Se entregará un informe ejecutivo y técnico con una calificación integral del riesgo, basada en el análisis de vulnerabilidades y escenarios de riesgo.

- Se evaluará la facilidad de explotación, el impacto potencial y se incluirán recomendaciones priorizadas para reducir riesgos, mejorar la ciberseguridad y facilitar el cumplimiento normativo.

Pentesting: pruebas basadas en procesos

Metodología de Evaluación en Pruebas de Penetración

| Criterio | Descripción |

|---|---|

| Impacto Potencial | Nivel de afectación a la confidencialidad, integridad y disponibilidad si se materializa la amenaza. |

| Reproducibilidad | Facilidad con la que el hallazgo puede replicarse de forma consistente por terceros. |

| Facilidad de Explotación | Grado de complejidad técnica y recursos necesarios para explotar la vulnerabilidad. |

| Superficie de Afectación | Alcance del impacto en términos de usuarios, sistemas o procesos comprometidos. |

| Probabilidad de Detección | Nivel de visibilidad del ataque frente a controles de monitoreo o mecanismos de defensa. |